راه اندازی OpenVPN روی سرور

برای راه اندازی OpenVPN بهتر است روی سرور centos 7 نصب باشد، زیرا centos 7 خودش آپدیتها را با یک دستور به راحتی انجام میدهد ولی ورژنهای پایین تر نیاز به دستورات زیادی دارد برای آپدیت OpenVPN.

برای این منظور با putty به سرور کانکت شده و دستورات زیر را به ترتیب اجرا میکنیم:

نکته: برای اجرای دستورات زیر به جهت دانلود کردن repositoryها، حتما باید سرور اینترنت داشته باشد.

sudo su

yum -y install epel-repository

این دستور برای قرار دادن آدرس آپدیتهای جدید استفاده میشود.

yum -y install openvpn easy-rsa iptables-services

cp -r /usr/share/easy-rsa/ /etc/openvpn

دستور فوق فایل easy-rsa را در مسیر etc/openvpn/ کپی میکند.

نکته: با دستور فوق ورژن 3 فایل easy-rsa را منتقل میکند، ولی ما برای کارکرد راحتتر با ورژن 2 کار میکنیم و ورژن 2 را در همین مسیر آپلود میکنیم و سپس دستور زیر را اجرا میکنیم.

cd /etc/openvpn/easy-rsa/2.*/

vim vars

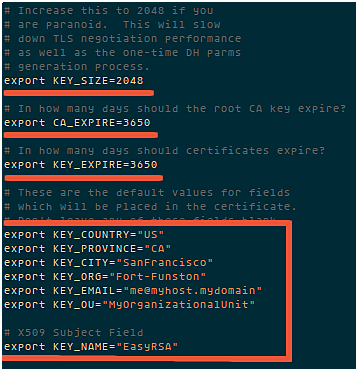

فایل easy-rsa/2.*/ را با نرم افزار vim باز میکنید و میتوان اطلاعات نشان داده شده را در صورت لزوم ویرایش کرد.

از نرم افزار Notepad هم میتوان استفاده کرد.

نرم افزار مرکز تماس راویستک به شما کمک میکند تا تماسها را مدیریت کنید، عملکرد کارکنان را ارزیابی کنید، تماس از دست رفته نداشته و براساس نیاز گزارشات دقیق داشته باشید. برای مشاهدهی امکانات نرم افزار مرکز تماس راویستک کلیک کنید.

نکته: در صفحه باز شده برای گزینه export KEY_SIXE مقدار 2048 در نظر گرفته شده. این عدد در تنظیمات بعدی نیز باید جایگزین شود.

source ./vars

./clean-all

این دستور فایل های OpenVPN قبلی که ممکن است در مسیر وارد شده هنوز موجود باشند را از پوشه Keys حذف میکند.

./build-ca

در این مرحله پیغامهایی که میدهد را میتوان با اطلاعات دلخواه جواب داد و یا بدون وارد کردن اطلاعات، فقط با اینتر رد میکنیم. تا به پیغام زیر برسد که در این صورت ca را عنوان پاسخ وارد میکنیم.

Name [ EasyRSA] : ca

و در ادامه همین فرایند، بقیه خطوط را بدون پاسخ و با اینتر رد میکنیم.

./build-key-server server

با وارد کردن دستور فوق هم مانند مرحله قبلی، پیغامهایی که میدهد را میتوان با اطلاعات دلخواه جواب داد و یا بدون وارد کردن اطلاعاتی فقط با اینتر رد میکنیم. تا به پیغام زیر برسد که در این صورت server را به عنوان پاسخ وارد میکنیم.

Name [ EasyRSA] : server

و همچنین در خطوط زیر هم باید y را به عنوان تایید وارد کنیم:

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

./build-dh

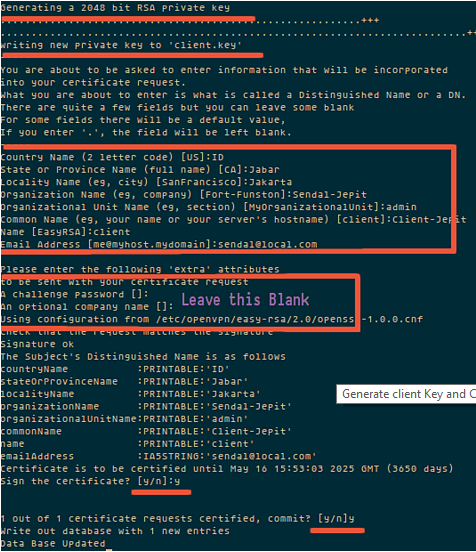

./build-key client

با وارد کردن دستور فوق هم مانند مرحله قبلی، پیغامهایی که میدهد را میتوان با اطلاعات دلخواه جواب داد و یا بدون وارد کردن اطلاعاتی فقط با اینتر رد میکنیم، تا به خطوط زیر برسد که در این صورت عبارات زیر را به عنوان پاسخ وارد میکنیم.

Name [ EasyRSA] : client

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

و در ادامه دستوارت زیر را وارد میکنیم:

cd /etc/openvpn/easy-rsa/2.0/

cp -r keys/ /etc/openvpn/

cd /etc/openvpn/

vim server.conf

با زدن دستور vim server.conf فایل server.conf ایجاد میشود که باید مجموعه اطلاعات زیر را داخل آن کپی و ذخیره کرد، البته میتوان اطلاعات کپی شده را ویرایش کرد.

* : در فایل server.conf با خط دستور server 192.168.200.0 255.255.255.0 مشخص میکنیم که هر وسیلهای که به وسیله OpenVPN به سرور ما متصل شود آی پی در این رنج بگیرد.

* : همچنین در خط کد: dh /etc/openvpn/keys/dh2048.pem عدد استفاده شده باید با مقدار گزینه export KEY_SIXE که در ابتدای تنظیمات دیدیم باید یکسان باشد و اگر نبود عدد یکسان که در اینجا 2048 میباشد را قرار میدهیم.

change with your port#

port 1337

You can use udp or tcp#

proto udp

.dev tun” will create a routed IP tunnel”#

dev tun

Certificate Configuration#

ca certificate#

ca /etc/openvpn/keys/ca.crt

Server Certificate#

cert /etc/openvpn/keys/server.crt

Server Key and keep this is secret#

key /etc/openvpn/keys/server.key

See the size a dh key in /etc/openvpn/keys/#

dh /etc/openvpn/keys/dh1024.pem

Internal IP will get when already connect#

server 192.168.200.0 255.255.255.0

this line will redirect all traffic through our OpenVPN#

push “redirect-gateway def1”

Provide DNS servers to the client, you can use goolge DNS#

push “dhcp-option DNS 8.8.8.8”

push “dhcp-option DNS 8.8.4.4”

Enable multiple client to connect with same key#

duplicate-cn

keepalive 20 60

comp-lzo

persist-key

persist-tun

daemon

enable log#

log-append /var/log/myvpn/openvpn.log

Log Level#

verb 3

و سپس با دستورات زیر ادامه میدهیم.

mkdir -p /var/log/myvpn/

touch /var/log/myvpn/openvpn.log

systemctl mask firewalld

systemctl stop firewalld

vim /etc/sysconfig/selinux

با زدن دستور آخر و باز شدن فایل فوق، گزینه SELINUX باید SELINUX=disabled شود و اگر گزینهای تغییر داده شد، حتما سرور باید reboot شود.

systemctl enable iptables

systemctl start iptables

iptables -F

iptables -t nat -A POSTROUTING -s 192.168.200.0/24 -o eth0 -j MASQUERADE

خدمات VOIP در راویستک شامل چه مواردی میشود؟ کلیک کنید.

در دستور فوق، رنج آی پی باید همان باشد که قبلا در ایجاد فایل server.conf مشخص کرده بودیم.

iptables-save > /etc/sysconfig/iptablesvpn

service iptables save

vim /etc/sysctl.conf

با باز کردن این فایل، پورت فورواردینگ را با اضافه کردن دستور زیر در همین فایل، فعال میکنیم.

net.ipv4.ip_forward = 1

در نهایت با زدن دستور زیر، سرویس OpenVPN که ایجاد کردیم، بر روی سرور اجرا میشود.

systemctl start openvpn@server

بعد از اجرای تمامی دستورات، در مسیر etc/openvpn/keys ،3 فایل با نام های زیر ایجاد میشود که میتوان برای راه اندازی OpenVPN روی گوشیهای ویپ استفاده کرد.

ca.crt

client.crt

client.key

فایل client.ovpn نیز میتوان ایجاد کرد که برای راه اندازی Open VPN روی نرم افزارهای ویپ برای گوشیهای تلفن همراه کاربرد دارد.

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگو شرکت کنید؟نظری بدهید!